La pandemia del coronavirus o COVID-19 ha afectado a empresas de todo el mundo, ejerciendo una presión especial sobre las organizaciones que dependen del comercio internacional. Los investigadores de Kaspersky han detectado que los cibercriminales están utilizando esta pandemia para propagar malware como backdoors y spyware. id:56943

Los ataques de phishing han utilizado durante mucho tiempo correos electrónicos que imitan la logística de los negocios, como pedidos y reservas, para dirigirse a las organizaciones y

propagar malware a través de los archivos adjuntos de los correos electrónicos. Cuanto más se asemejan estos correos electrónicos a la realidad y más información correcta contengan, mejor funcionan para engañar a las víctimas. Con el brote de coronavirus copando a diario los titulares, las estafas son cada vez más convincentes. El otoño pasado, los expertos de Kaspersky compartieron su investigación sobre la campaña

RevengeHotels, durante la cual los ciberdelincuentes enviaron correos electrónicos de reserva que se hacían pasar por organizaciones de confianza e incluso por personas reales, llegando a infectar los ordenadores de los hoteles y a robar los datos de las tarjetas de crédito de los clientes.

Este tipo de phishing es especialmente peligroso para los empleados de las organizaciones que venden mercancías ya que a menudo reciben solicitudes de suministros y diversos pedidos y resulta complicado determinar si un correo electrónico es real o no, incluso para empleados muy cuidadosos y atentos, por lo que el número de estafas sigue creciendo.

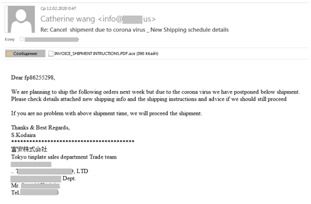

Este correo electrónico que informa de un pedido aplazado contiene, de hecho, programas espía detectados como Trojan-Spy.Win32.Noon.gen

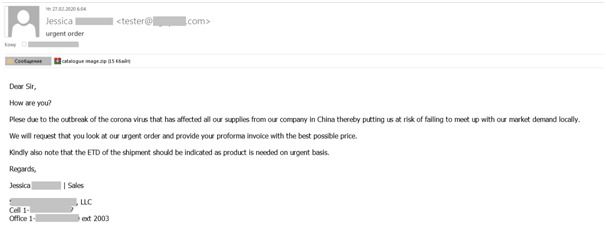

En los casos más recientes, los ciberdelincuentes se han referido a problemas de entrega derivados de la pandemia: desde indicar que su proveedor en China no puede producir los productos a tiempo a comprobar si la víctima puede facilitar la información necesaria para cumplir el pedido. En algunos casos, los ciberdelincuentes incluso hacen referencia a pedidos urgentes y esto supone una presión adicional para las víctimas. El objetivo principal de estos correos electrónicos es hacer que la víctima abra un archivo adjunto malicioso que infecta el dispositivo y da a los ciberdelincuentes el control remoto o el acceso al sistema de la organización. Con el fin de provocar esta apertura, los ciberdelincuentes piden a las víctimas que comprueben la información de entrega, pago o detalles del pedido que aparentemente se encuentran en el archivo adjunto.

El archivo adjunto en esta "orden urgente" es una puerta trasera que permite el acceso remoto al dispositivo infectado. Los productos de Kaspersky lo detectan como Backdoor.MSIL.NanoBot.baxo

"Estos esquemas de phishing no están tan extendidos como los habituales, pero suelen estar centrados en un grupo específico de organizaciones a las que se dirigen con regularidad. La mejor medicina contra este tipo de amenazas es una buena solución de seguridad que pueda detectar diversas amenazas en los archivos adjuntos y que cuente con una base de datos de catalogación de este tipo de estafas. El otro consejo es mantener la calma y estar atento a los detalles, y esto es algo que debemos seguir haciendo independientemente de cualquier circunstancia externa", comenta Tatyana Shcherbakova, analista principal de contenidos web de Kaspersky.

Lea más sobre los diferentes ejemplos de estafas de phishing dirigidas a organizaciones en el blog de Kaspersky.

Para minimizar el riesgo de que su empresa sea víctima de spam y phishing, tenga en cuentan estos consejos:

- Revise cuidadosamente las extensiones de los archivos. Si es un archivo ejecutable, lo más probable es que no sea seguro abrirlo.

- Compruebe si la empresa que le envió el correo electrónico existe realmente y búsquela en la web o en las redes sociales. Si no puede encontrar ninguna prueba de su existencia, reconsidere si ha de trabajar con dicha empresa.

- Compruebe si la información en la firma automática y en el campo "Enviado" es la misma. Si es diferente, es probable que el correo electrónico haya sido enviado por un spammer.

- Recuerde que los ciberdelincuentes pueden crear documentos falsos utilizando información sobre la empresa por la que pretenden hacerse pasar. Aunque la información del correo electrónico oficial sea la misma que la de los recursos oficiales de la organización, y aún así tiene dudas sobre su seguridad, no dude en acudir a la empresa para que le confirme el envío de este correo.

Kaspersky también recomienda a las organizaciones que sigan estas prácticas de ciberseguridad:

- Implementar una formación de concienciación sobre ciberseguridad para sus empleados, para enseñarles a reconocer los correos electrónicos de phishing, de modo que no abran archivos adjuntos ni hagan clic en enlaces de direcciones desconocidas o sospechosas. Para reforzar las habilidades, realice regularmente ataques de phishing

- Utilice una solución de ciberseguridad dedicada, como Kaspersky Total Security for Business, que incluye protección contra las amenazas del correo junto con protección contra las amenazas de la Web, detección de comportamientos y capacidades de prevención de exploits.

- Asegúrese de que la solución de seguridad, así como cualquier otro software utilizado en su empresa, se actualiza regularmente.