Un sospechoso correo del BBVA. id:83422

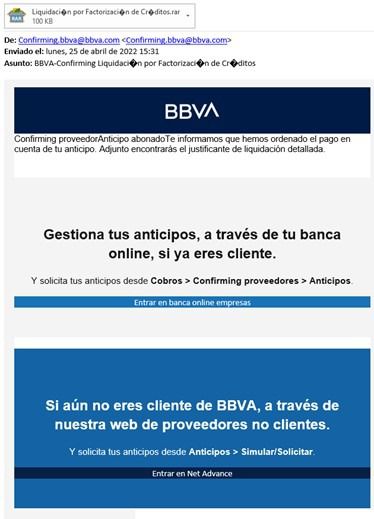

Mediante el envío de un correo con una plantilla que ya hemos visto anteriormente en campañas similares y que trata de suplantar la identidad del BBVA, los delincuentes pretenden engañar al usuario que lo reciba para que descargue y abra el archivo adjunto. En esta ocasión, se ha usado como gancho el supuesto ingreso en la cuenta del usuario de un supuesto anticipo, aunque el asunto del mensaje no queda muy claro y además contiene errores a la hora de escribir caracteres con acentos.

El remitente del mensaje podría parecer legítimo a ojos de un usuario que no se fijase demasiado, pero estamos ante un nuevo caso de spoofing o suplantación de identidad, y la dirección real desde la que se envía ese mensaje poco tiene que ver con los correos legítimos que utiliza esta entidad bancaria para ponerse en contacto con sus clientes.

Revisando el archivo infectado

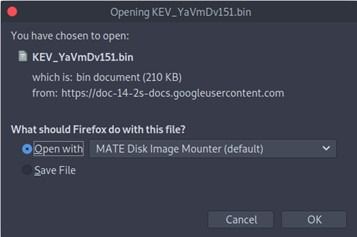

Suponiendo que algún usuario receptor de este mensaje cayera en la trampa y descargase el archivo adjunto, se encontraría ante un fichero comprimido en formato RAR. Si procede a descomprimirlo, veremos como en su interior se encuentra un archivo ejecutable, responsable de infectar el sistema de la víctima.

Hay que destacar que los delincuentes detrás de esta campaña no han sido nada discretos a la hora de intentar camuflar sus intenciones. No es solo que el archivo comprimido contenga un ejecutable que no trata en ningún momento de ocultar su extensión real, sino que, cuando se ejecuta, deja rastro de su actividad. Dos ejemplos claros son la creación de un icono en el escritorio del sistema y el intento de desactivación del cortafuegos de Windows, algo que genera una alerta del sistema y puede hacer pensar al usuario que puede estar sucediendo algo peligroso.

En esta ocasión nos encontramos ante un nuevo caso de utilización de GuLoader, amenaza que suele ser muy utilizada en campañas de este tipo para desplegar toda clase de malware en los sistemas comprometidos, aunque suele usarse especialmente en aquellas campañas pensadas para robar credenciales almacenadas en aplicaciones de uso habitual en empresas, como las protagonizadas por Agent Tesla y Formbook. En este caso, las soluciones de ESET detectan esta amenaza como el troyano NSIS/Injector.ASH.

Además, podemos incluso ver desde dónde se descarga esta muestra de GuLoader, el payload que tienen definido para esta campaña. Observamos que los delincuentes han optado por el camino fácil y lo han almacenado en Google Drive. Esto les facilita las cosas, pero también hace que esta muestra de malware no dure mucho tiempo, ya que Google suele retirar el malware almacenado en sus servicios relativamente rápido.

No obstante, el tiempo que pueda estar descargándose esta amenaza desde esa ubicación es más que suficiente para tratar de infectar a un número de usuarios que los delincuentes detrás de esta campaña consideran adecuado. De hecho, al realizar el análisis aún hemos podido descargar el fichero al que se apuntaba desde el enlace.

Este esquema de ejecución viene repitiéndose en varias ocasiones desde hace meses, usando el nombre de entidades bancarias o incluso enviando los mensajes desde cuentas de correo pertenecientes a empresas que han sido previamente comprometidas. El constante envío de este tipo de correos y la poca innovación en las técnicas usadas por los delincuentes demuestran que todavía están obteniendo un número lo suficientemente elevado de víctimas como para no esforzarse demasiado en realizar cambios.

El peligro real viene dado por las posibilidades que estas credenciales robadas ofrecen a otros atacantes que las utilizan en su acceso inicial a redes corporativas. Una vez consiguen acceder a la red, son capaces de realizar movimientos laterales por todos los equipos que la conforman, tomar el control de equipos críticos como servidores de correos, ficheros o controladores de dominio, robar información confidencial e incluso cifrarla para pedir un rescate.

Conclusión

Seguimos viendo que los delincuentes utilizan ganchos, plantillas y técnicas ya observadas con anterioridad sin realizar demasiados cambios. Esto demuestra que aún queda mucho por hacer en materia de seguridad y concienciación, especialmente en el entorno de las pymes españolas, que son las que más sufren ataques de este tipo y las que más vulnerables son.